La sécurisation du réseau n’a pas été une véritable préoccupation lors de la rédaction des spécifications 802.11. Avant ce standard, les différentes solutions propriétaires ne mettaient que peu souvent en avant des solutions de renfort de sécurité et il semble que cela ait eu une incidence.

Les deux critères de confidentialité et de protection de l’accès au réseau sont quand même applicables, à travers quelques options. Mais la protection intégrée reste de faible niveau.

Les solutions qui sont présentées cidessous avaient pour but d’éviter l’association abusive au réseau. Elles ne s’appliquent que dans des infrastructures Basic Service Set (BSS) et Extended Service Set (ESS). L’utilisation d’un point d’accès est donc nécessaire.

Non diffusion du SSID

Si une borne ne diffuse pas le nom de son réseau, un client qui ne le connaît pas, ne pourra pas s’y connecter directement.

Dans l’interface d’administration du point d’accès, une simple case à cocher ou un bouton radio d’activation, suffisent pour ne plus joindre le nom du Service Set IDentifier (SSID) aux trames de balises.

Dans l’interface d’administration du point d’accès, une simple case à cocher ou un bouton radio d’activation, suffisent pour ne plus joindre le nom du Service Set IDentifier (SSID) aux trames de balises.

Sur le poste client, il suffira de saisir manuellement ce paramètre, en ajoutant un nouveau réseau sans fil, puis en saisissant le nom de celuici.

Saisie du SSID d’un nouveau réseau WiFi (interface MS Windows Vista)

- Dans Vista, la configuration de la connexion WiFi s’effectue désormais à partir du Centre Réseau et partage, puis en demandant à Gérer les réseaux sans fil.

De plus, il est fortement recommandé de systématiquement changer le nom de SSID par défaut. En effet, celuici est le même pour l’ensemble des modèles d’une marque. La discrétion est donc préférable, même si la non divulgation du

nom de fabricant d’un point d’accès n’est qu’un artifice. En effet, un usager averti peut, grâce aux premiers octets de

l’adresse MAC de la borne, en déduire également cette information.

Le choix de nom de réseau est également important. Il ne devrait pas pouvoir être retrouvé par simple déduction.

2. Filtrage par adresse MAC

Lorsqu’une station s’adresse à un point d’accès, elle lui fournit son adresse MAC, en tant que source de la trame. Une possibilité d’authentification, par cette information, a donc été ajoutée aux bornes.

Par saisie manuelle, il est donc possible de lister les clients dont la demande de connexion est autorisée.

On peut concevoir la difficulté de maintenance d’un tel filtrage, dans une entreprise équipée de multiples points d’accès. Chaque client qui est autorisé doit être ajouté dans toutes les listes. Il est possible, avec certains modèles, de déporter et centraliser ces informations sur un serveur, afin d’éviter ce désagrément.

L’écoute des communications permet de retrouver une adresse acceptée. L’usurpation de celleci,

ou MAC spoofing, permet ensuite de se connecter de manière illicite au point d’accès. Une telle action peut être facilitée par le fait que le client, mobile, peut ne pas être connecté régulièrement.

ou MAC spoofing, permet ensuite de se connecter de manière illicite au point d’accès. Une telle action peut être facilitée par le fait que le client, mobile, peut ne pas être connecté régulièrement.

3. WEP et authentification associée

Le système précédent, utilisant la reconnaissance de l’adresse physique, est destiné à identifier un ordinateur client auprès d’une borne. Un autre type d’authentification autorise une identification mutuelle des deux extrémités.

Cette procédure s’effectue après prise de connaissance des deux entités, à travers le processus de sondage, ou bien une diffusion de SSID entendue par une station.

Open System authentication

Cette première méthode proposée par les spécifications 802.11, est la plus basique. Qualifiée d’ouverte, elle ne nécessite aucun prérequis et peut être considérée comme une authentification nulle. Il s’agit de celle utilisée par défaut.

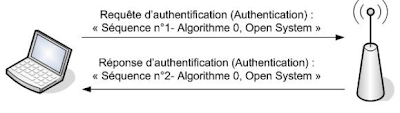

L’authentification ouverte s’effectue en deux temps :

L’authentification ouverte s’effectue en deux temps :

- Une des parties envoie une trame de gestion, de soustype authentification, précisant le numéro d’algorithme d’authentification souhaité, ici 0 ;

- En retour, lui est fourni l’acceptation ou le refus, toujours dans une trame de soustype authentification.

Sur le client, la configuration manuelle du réseau WiFi, nécessaire si le SSID n’est pas diffusé, permet ce choix.

Choix du mode d’authentification sur le client (à gauche XP SP2, à droite Vista)

Shared Key authentication

Cette deuxième méthode nécessite la possession d’une clé de chiffrement communautaire, partagée par les deux extrémités.

Pour vérifier cette possession de clé, un texte de défi, ou challenge, est utilisé. Pour cela, un programme, nommé WEP PseudoRandom Number Generator (PRNG), produit une suite de 128 octets aléatoires, qui formeront ce challenge.

Quatre trames successives sont utilisées. Celle d’authentification initiale précise que le mode clé partagée est demandé. Si l’autre entité n’est pas configurée pour cela, le processus s’arrête. Sinon, le texte de challenge est généré et renvoyé en clair au demandeur. Celuici le chiffre avec sa clé WEP et transmet cette nouvelle information.

Finalement, le texte est déchiffré et comparé à celui d’origine. S’il est identique, l’authentification est réalisée et l’étape d’association peut être entamée.

Sur le poste de travail, la configuration manuelle du réseau WiFi permet le choix de ce mode partagé.

Choix du mode d’authentification sur le client

De plus, ce processus ne protège pas d’une attaque de type Man in the Middle (MiM). Si la station pirate est configurée comme point d’accès, utilisant le même SSID que l’entreprise, elle peut intercepter la demande de défi. Celle ci est ensuite prolongée jusqu’à la borne de l’entreprise, qui authentifie donc l’installation illicite. Le processus initial avec la station est interrompue. Celleci reprendra donc une recherche complète de point d’accès, ce qui est transparent pour l’utilisateur.

La recherche de méthodes d’authentification plus solides que celleci est donc recommandée.

Aucun commentaire :

Enregistrer un commentaire